El País

El pasado martes, el medio de comunicación ruso Interfax dijo que sus servidores quedaron inoperativos por un ciberataque. A partir de ese momento, sus periodistas tuvieron que publicar las noticias en Facebook. Horas más tarde, la firma de seguridad informática rusa Group-IB compartió una captura de pantalla de un nuevo ransomware en acción llamado BadRabbit y confirmó que al menos otros tres medios de comunicación eran víctimas de este ataque cuyo aparente y principal objetivo es el de pedir un rescate económico a cambio de la información secuestrada por el código informático.

BadRabbit se basa en la misma estrategia que otros ciberataques masivos como WannaCry y NotPetya: cifrar los ficheros y pedir un rescate a efectuar en la cartera de Bitcoin supuestamente controlada por los ciberdelincuentes. A diferencia de NotPetya, que tenía un ánimo claramente destructivo en lugar de lucrativo, este nuevo ciberataque sí que permite rescatar los ficheros y a cada víctima se le ofrece una cartera de Bitcoin diferente, por lo que es más difícil de rastrear.

Ataque dirigido

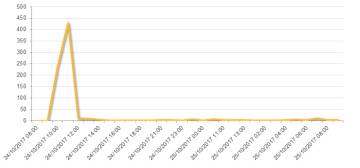

La propagación del virus comenzó a primera hora del 24 de octubre, y la mayoría de intentos de infección aparecieron durante las dos primeras horas en Rusia, según el rastro analizado por la firma de seguridad Symantec. El Equipo de respuesta de emergencia informática de Ucrania confirmó una “distribución masiva” del virus en el país.

“El número de infecciones por BadRabbit es mucho menor al causado por WannaCry o NotPetya, pero sus víctimas son objetivos de primer nivel: aeropuertos, instituciones estatales o estaciones de metro ucranianas y medios de comunicación rusos”, dice Group-IB. “Se intentó infectar la infraestructura bancaria, pero podemos confirmar que sin éxito”.

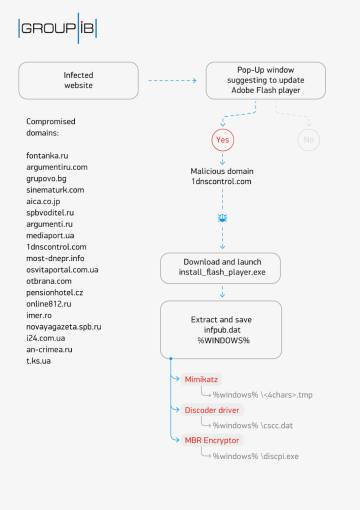

El perfil de las víctimas y el modus operandi confirma que BadRabbit es un ataque dirigido. El ransomware se distribuyó mediante simples descargas web en lugar de un ataque propagado masivamente en busca de víctimas vulnerables como ocurrió en WannaCry. BadRabbit se coló en los ordenadores enmascarado como una actualización rutinaria de Adobe Flash Player, programa todavía muy utilizado para el visionado de ciertos medios audiovisuales en la web, a través de las webs de prensa rusas previamente comprometidas.

Una vez instalado en el ordenador de la víctima, busca propagarse a través del protocolo de red de Windows (SMB) empleando, además, una herramienta capaz de cambiar los privilegios del ordenador víctima dentro de la red local y otra para sacar las contraseñas de los otros equipos en texto plano. Symantec no ha encontrado evidencias que indiquen el uso de vulnerabilidades no parcheadas en Windows para propagarse como ocurrió con WannaCry.

Talos, el departamento de inteligencia sobre seguridad informática de Cisco, y Symantec han confirmado en sus informes tecnicos que BadRabbit usa el exploit EternalRomance para progagarse en la red local a través de SMB al facilitar la ejecución de instrucciones en clientes y servidor. EternalRomance es una de las herramientas almacenadas por la Agencia Nacional de Seguridad estadounidense (NSA) y filtrada por el grupo Shadow Brokers como hizo con EternalBlue, el fallo de seguridad clave en la propagación masiva de WannaCry.